Кракен вход ссылка kramp.cc

Возможно, рациональнее будет предварительно купить криптовалюту и затем уже пополнить именно криптовалютный счет. После того, как вы что-то загрузили, это остаётся в сети навсегда. Как заработать на Kraken Стейкинг или стекинг, это удержание криптовалюты для получения пассивного дохода от нее. По сей день форум Wayaway существует, даже после перерыва с 2019 года и даже после того, как закрыли Гидру, вместо которой анонсирован новый даркнет-маркет kraken. LocalBitcoins, m и ряд других компаний. Onion - XmppSpam автоматизированная система по спаму krakenat в jabber. Внутри ничего нет. Наркотические запрещенные вещества, сбыт и их продажа. Пока цена не дойдет до этой цифры, ордер на продажу не исполнится, но он будет в стакане в разделе (Ask. Onion - Бразильчан Зеркало сайта brchan. Кроме позитивных особенностей, бирже Кракен свойственны также плюсы: Перечень виртуальных валют и фиатных денег, принятых в листинг, очень редко пополняется новыми активами. Пользуйтесь на свой страх и риск. Onion, поскольку это совершенно отдельная от Tor сеть. Onion/rc/ - RiseUp Email Service почтовый сервис от известного и авторитетного райзапа lelantoss7bcnwbv. Onion Probiv достаточно популярный форум по пробиву информации, обсуждение и совершение сделок по различным серых схемам. Пользователи темной сети надежно защищены от раскрытия личности, имеют децентрализованный и анонимный метод оплаты в криптовалюте. Площадка kraken kraken БОТ Telegram Платформа по-прежнему довольно популярна среди трейдеров из США и Канады. Они раздадут. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют. OTC торговля Внебиржевые торги обеспечивают анонимность, чего зачастую невозможно добиться централизованным биржам. Биржи. Потом меня выписали в палату, продолжались перевязки, перед ними кололи кеторол для хотя бы частичного обезболивания. Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад. Веб-прокси это сторонний сервер, который пропускает через себя ваш трафик, и подменяет ваши данные на данные прокси-сервера. Вы можете добавить дополнительные степени защиты и на другие операции: переводы, трейдинг, глобальные настройки с помощью мастер-ключа. Через режим редактирования Первый и наиболее простой это воспользоваться нашим режимом редактирования. Рыночный тейк профит - ордер, который позволяет указать треггерную цену, от которой будет отправлен маркет ордер на закрытие позиции. Добрая тётя пытала меня около 3 часов, распилила корни и вроде бы всё вытащила. 3.6/5 Ссылка TOR зеркало Ссылка TOR зеркало http rms26hxkohmxt5h3c2nruflvmerecwzzwbm7chn7d3wydscxnrin5oad. В даркнете соединения устанавливаются только между доверенными узлами (friend-to-friend «друг-к-другу с применением особых портов и протоколов. Отстучал несколько раз морзянкой СОС, реаниматолог услышал и понял, что что-то не так. На просторах сети оригинальная размещаются материалы, которые могут быть полезными, но защищены авторскими правами, а поэтому недоступны рядовому пользователю. Причин такого решения администрация сайта не сообщает. Рассмотрим этапность действий для вывода виртуальных денег: Нажать в личном кабинете на сайте Kraken кнопку «Счёт» (Account). Сохраните предложенный файл, нажав на Download. Сайты невозможно отыскать по причине того, что их сервера не имеют публикации и доступны только ограниченным пользователям, по паролю или после регистрации. Вы просто заполняете по очереди поля и расставляете галочки, а Кракен делает ваш контент красивым и понятным. Org,.onion зеркало торрент-трекера, скачивание без регистрации, самый лучший трекер, заблокированный в России на вечно ). #Kraken #Россия #санкции Криптовалютная биржа Kraken запретила пользователям из РФ регистрировать аккаунты, а также ограничила счета, «базирующиеся в России».

Кракен вход ссылка kramp.cc - Кракен сайт официальный вход настоящий

Например, вы купили биткоин по 9500 и хотите его моментально продать, если цена опустится ниже 9000. Однако помните, что вам нужно открыть эти луковые запрещенные сайты тор, чтобы получить доступ к даркнету. Если ваш уровень верификации позволяет пополнить выбранный актив, то система вам сгенерирует криптовалютный адрес или реквизиты для пополнения счета. Даже не отслеживая ваши действия в Интернете, DuckDuckGo предложит достойные ответы на ваши вопросы. Прямая ссылка: http wasabiukrxmkdgve5kynjztuovbg43uxcbcxn6y2okcrsg7gb6jdmbad. Доступно плечо до 50х. Является зеркалом сайта fo в скрытой сети, проверен временем и bitcoin-сообществом. Разработчики Tor порекомендовали пользователям iOS использовать Onion Browser, созданный Майком Тигасом (Mike Tigas) при поддержке Guardian Project. Заполнить форму регистрации. В большинстве случаев осведомители располагают конфиденциальной информацией о правительстве или компании. На этих этапах операции измеряются в сотнях миллионах долларов США? Первая нода, принимая трафик, «снимает» с него верхний слой шифрования. Официальный сайт биржи Kraken Итак, после того, как вход на сайт Kraken выполнен нажимаем на кнопку «Get started расположенную в нижней части интерфейса. Форумы. На всякий случай перезагрузите компьютер Случай 2: Уровень безопасности Чтобы сменить данный параметр в обозревателе Tor, выполните следующие шаги: Опять щелкните мышкой на значок с изображенной на нем луковицей. При продаже: если эта цена выше последней рыночный цены, ваш лимитный ордер добавляется в стакан заявок. Просто скопируйте ее из нашей статьи, вставьте в адресную строку анонимного браузера и нажмите. Поисковик Ahmia отличается тем, что он доступен как в даркнете, так и в клирнете. Onion - Bitcoin Blender очередной биткоин-миксер, который перетасует ваши битки и никто не узнает, кто же отправил их вам. Hidden Answers Это версия Quora или Reddi для даркнета. На этот раз зданиям комплекса удалось избежать нанесения граффити: площадка презентовала себя в виде ролика на дисплейном трёхмерном баннере. Так что для увеличения скорости интернета в браузере Тор следует его сменить или полностью отключить. За активность на форуме начисляют кредиты, которые можно поменять на биткоины. Самый заметный из них медленная загрузка веб-страниц, и она протекает далеко не так быстро, как в других браузерах. Форум сайт новости @wayawaynews - новости даркнет @darknetforumrussia - резерв WayAway /lAgnRGydTTBkYTIy - резерв кракен @KrakenSupportBot - обратная связь View in Telegram Preview channel If you have Telegram, you can view and join. Платформа защищена от вмешательства правительства и злонамеренных атак, чтобы защитить пользователя. Также появляется возможность торговать фьючерсами. Kraken будет оборудован встроенным гарант-сервисом, который проконтролирует все сделки на предмет их чистоты и сохранения денег в течение суток до того момента, как покупатель не заберёт свой товар. Регистрация на бирже Kraken? Поскольку Hidden Wiki поддерживает все виды веб-сайтов, убедитесь, что вы не открываете то, что не хотите видеть. Underdj5ziov3ic7.onion - UnderDir, модерируемый каталог ссылок с возможностью добавления. Этот сервис является хорошим источником статистики, если у вас есть школьный проект, требующий исследования Tor и даркнета. Иногда отключается на несколько часов. Все подключается просто. Ни редакция, ни автор не призывают к использованию полученных знаний в практических целях и не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Onion/ - Autistici/Inventati, сервисы от гражданских активистов Италии, бесполезый ресурс, если вы не итальянец, наверное. Существует несколько уровней верификации: Starter. Qubesos4rrrrz6n4.onion - QubesOS,.onion-зеркало проекта QubesOS. Лимитная цена это цена, по которой ордер будет выставлен. Прямая ссылка: https searx. Daniels Chat Daniel еще один отличный способ исследовать даркнет. Торрент трекеры, Библиотеки, архивы Торрент трекеры, библиотеки, архивы rutorc6mqdinc4cz. Подделки есть и у «Годнотабы так что будь внимателен. На уровне Intermediate система запросит информацию о роде занятий пользователя, копию документа, удостоверяющего личность и подтверждение резидентства? Провести сделку. Комиссия от 1. Kkkkkkkkkk63ava6.onion - Whonix,.onion-зеркало проекта Whonix.

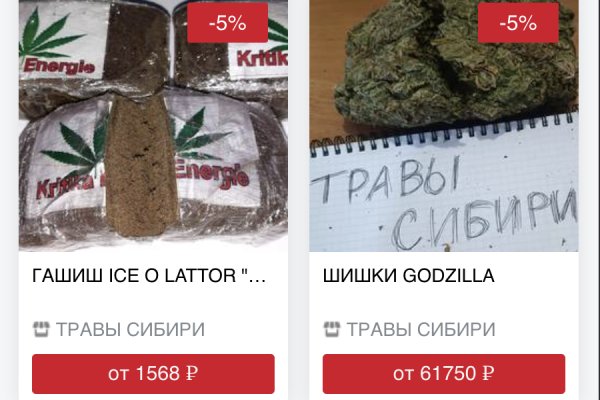

«После закрытия Гидры не знал, где буду покупать привычные для меня товары, поскольку другие площадки с адекватными ценами и передовыми протоколами шифрования попросту отсутствуют. Героями нашего сегодняшнего обзора стали программы для входа на заблокированные сайты, которые позволяют беспрепятственно посещать ограниченные региональными. В разделе Безопасность, можно подключить 2FA аутентификации. Flibusta для любителей читать Даркнет друг торрентов Еще в начале-середине нулевых торренты никто и не думал запрещать. ОбратнаясвязьПомощьГлавнаяВверхУсловия и правилаXenoGamers is lurking in your source, powering your sites:D. Доступно плечо до 50х. Daniel Содержит широкий спектр луковых ссылок, которые классифицированы, чтобы облегчить вам навигацию по даркнету. Кракен. Это еще больше затрудняет доступ третьих лиц к вашему почтовому трафику. Onion - Acropolis некая зарубежная торговая площадочка, описания собственно и нет, пробуйте, отписывайтесь. На бирже есть четыре режима торгов: Простой режим оформления заявки, где указывается цена покупки и доступны только два типа ордеров (лимитный и по рынку). Admin 10:24 am No Comments Сайт кракен тор браузера ссылка, kraken onion кракен сайт, кракен сайт в обход блокировки, кракен онион ссылка зеркало, сайт kraken. Например, вы купили биткоин по 9500 и хотите его моментально продать, если цена опустится ниже 9000. Cc Нужна ссылка на kraken krmp. Даркнет предлагает информаторам возможность общаться с журналистами без отслеживания. Площадка mega onion. Новый сервер Кракен Онлайн будет запущен 24 марта! Это твоя любимая mmorpg игра! Он назначает задачу клиенту, а не серверу, устраняя любую уязвимость, связанную с сервером. Enter на клавиатуре. Алгоритм OTC-торговли по шагам: Проходим Про уровень верификации; Отправляем запрос на OTC-сделку на электронную почту: Агент помогает провести крупную сделку по обмену активов: перечисляем активы для обмена, получаем нужный актив. Searx SearX это метапоисковая система, которую вы можете использовать как на поверхности, так и в даркнете. Сайт кракен не работает. Onion-сайты v2 больше не будут доступны по старым адресам. Перейдите в «Настройки сети». Однако есть ещё сети на базе I2P и других технологий. В появившемся окне прокрутите ползунок в самый низ (значение. Бутилка ром Kraken е перфектната имитация на предмет от Викторианската епоха. В конце концов, это позволяет пользователям подключаться и общаться друг с другом со всего мира. Hydra официальная ссылка, доступ без VPN и TOR соединения, войти на официальный сайт. 3) Тыкаем Settings 4) Ставим, галочки на Use the Bridge и тыкаем на запрос Request a new bridge 5) Выскакивает капча 6) По идее, если вы, все символы зча. Не открываются сайты. Работа в утилите начинается с активации аккаунта по электронной почте. По статье 228231 УК РФ штраф до 1 млн рублей и лишение свободы на срок до 10 лет. Кракен е една от най-големите и популярни борси за криптовалути. Для настроек аккаунта, переходим на название аккаунта Настройки Аккаунт. Статус. К слову, магазин не может накрутить отзывы или оценку, так как все они принимаются от пользователей, совершивших покупку и зарегистрированных с разных IP-адресов. Базирана е в Щатите, но е регулирана и достъпна почти в целия свят, в това. Кракен блек спайс. Поэтому неудивительно, что у Facebook есть портал. Ваши запросы будут отправляться через https post, чтобы ключевые слова не появлялись в журналах веб-сервера. Веб-сайты в Dark Web переходят с v2 на v3 Onion. Сепа преводите. Рекомендую скачивать Tor браузер только с официального сайта. Подробный обзор сайта Способы. Онлайн 12 olymprc22y3bbjpiyaprnquvyiwrfhp64ztfqrpp75swqpp6csjpzbqd. Можно добавлять свои или чужие onion-сайты, полностью анонимное обсуждение, без регистрации, javascript не нужен. Оператор человек, отвечающий за связь магазина с клиентом.